Na odebrání ovladačů, které systém již nepotřebuje je spousta cest. Nejlepší je samozřejmě odebrat ovladač při odinstalaci zařízení ve Správci zařízení.

Někdy se může stát, že zařízení obsahuje mnoho ovladačů, které nikdy nevyužilo (např.: jednotný image pro mnoho typů počítačů s integrovanými ovladači). V takovém případě je možné nepotřebné ovladače odebrat pomocí cleanmager.exe (vyčištění disku), který spustíme jako správce, pak máme na výběr odebrání ovladačů.

Vše výše popsáno je zcela bezpečné a stabilní, takto provedená operace je bez rizika. Problém je v tom, že i některý SW implementuje ovladače (typicky bezpečnostní produkty) a může se stát, že i po odinstalaci takového produktu zůstanou v systému fragmenty, třeba i ovladače. V takovém případě doporučuji na webu vydavatele najít odinstalační nástroj a pokyny k jeho užití, pomocí jehož je možné tyto fragmenty odebrat. Systém sám obsahuje nástroje k nalezení a odebrání ovladačů. Doporučení je, tyto akce provádět v Safe modu systému.

Nalezení a odebrání ovladače z běžícího systému

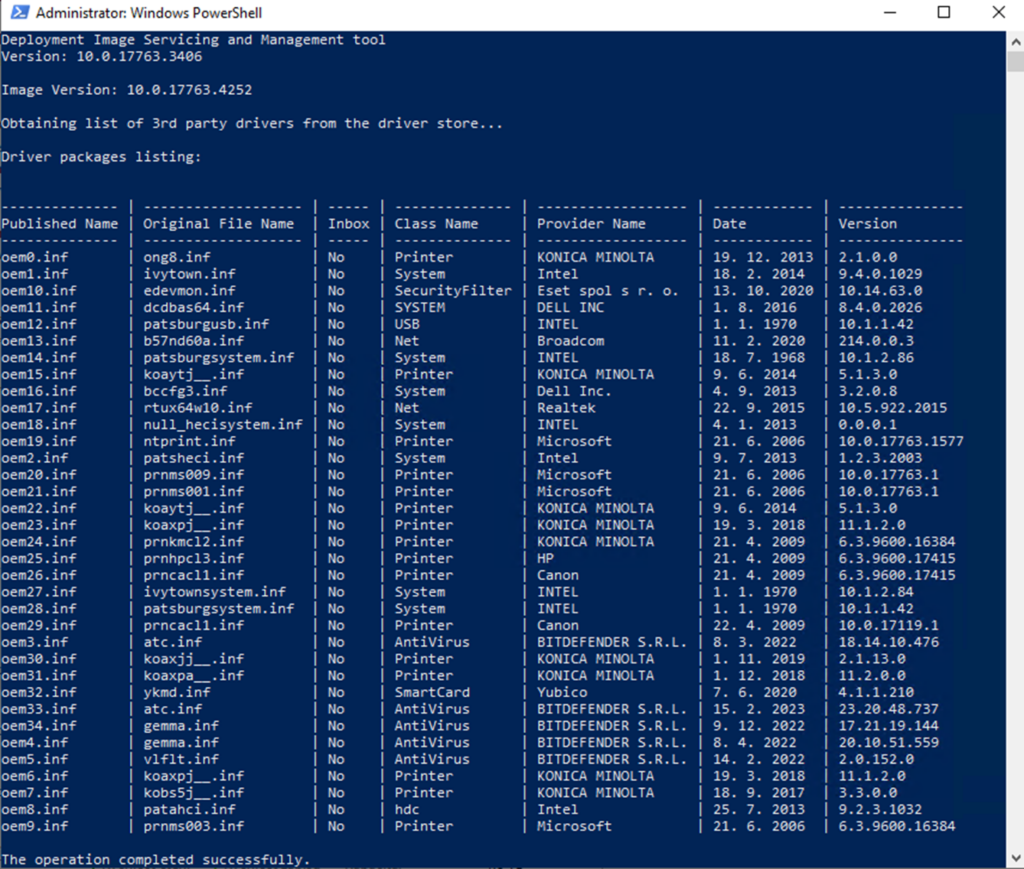

Zde nám v první řadě pomůže nástroj DISM, který nám vypíše ovladače jež nejsou z dílen Microsoftu. Stačí následující příkaz.

dism /online /get-drivers /format:tableVýstup je vidět na obrázku níže.

Na výpisu výše je vidět, že v systému je takovým fragmentem ovladač Esetu edevmon, který je provozován stejnojmennou službou. Další postup si ukážeme právě na příkladu tohoto ovladače. V tomto bodě si potřebujeme bokem uložit original file name, bude potřeba později. K odebrání ovladače použijeme vestavěný nástroj pnputil pomocí následujícího příkazu (v PowerShellu):

#pnputil /delete-driver < Published Name> /force

#příklad Esetu:

pnputil /delete-driver oem10.inf /forcePokud se příkaz zdaří, je ovladač odebrán ze systému. Zde bych doporučil restartovat systém, aby se projevila změna. Pokud vše proběhne v pořádku, ověříme si výpisem DISM (první bod), že systém neprováděl opravu spuštěním s poslední funkční konfigurací. Nyní můžeme odebrat vlastní binární soubor ovladače pomocí PowerShellu.

#Remove-Item -Path C:\Windows\System32\drivers \<original file name>.sys -Force

#Příklad s Esetem

Remove-Item -Path C:\Windows\System32\drivers edevmon.sys -ForcePokud příkaz skončí chybou, znamená to, že systém soubor odstranil sám, pokud ne, odstranění provedl příkaz.

Offline odebrání ovladače

Zde jsou 2 důvody, potřebujeme upravit soubor install.wim, nebo po instalaci ovladače systém nenastartoval. V obou případech použijeme nástroj DISM, v prvním pomocí něj vybalíme instalační obraz do složky, v druhém budeme tento nástroj spouštět z příkazové řádky ve WinRE, či instalačním médiu.

Načtení seznamu ovladačů je obdobné jako u běžícího systému:

#Instalační obraz máme ve vybalený ve složce C:\test\offline

Dism /Image:C:\test\offline /Get-DriversNyní můžeme odebírat ovladače

Dism /Image:C:\test\offline /Remove-Driver /Driver:OEM10.infPo úspěšném dokončení operace v případě úpravy instalačního obrazu vše uložíme příkazem:

Dism /Unmount-Image /MountDir:C:\test\offline /CommitV případě opravy systému, kterou provádíme z prostředí WinRE nebo instalačního média počítač restartujeme do plnohodnotného systému.