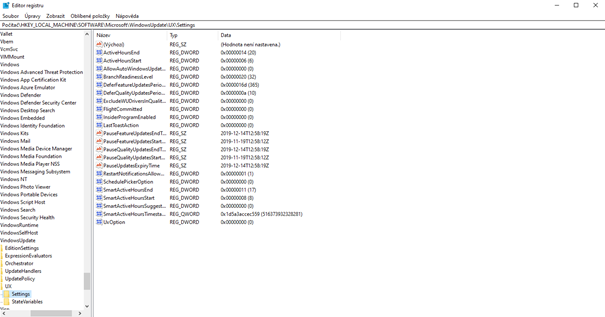

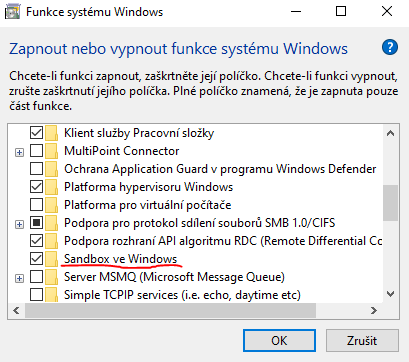

Božský mód umožňuje na jednom místě přístup opravdu ke všem nastavením, která systém Windows 10 nabízí. Tímto přístupovým místem je speciální složka na ploše.

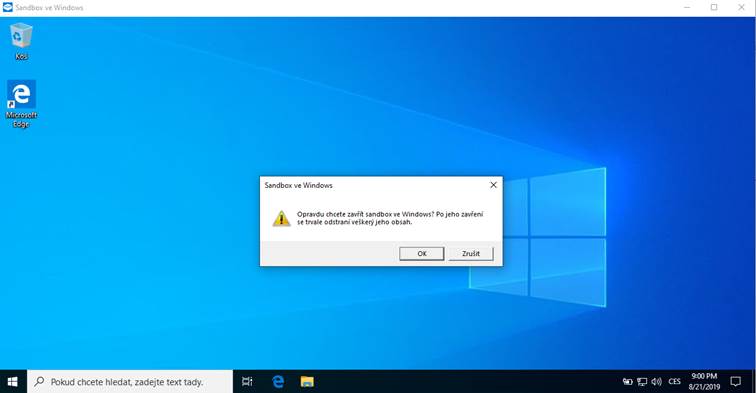

Tato lehce skrytá funkce systému Windows je určena především vývojářům a IT profesionálům do testovacích prostředí, aby se jim pohodlněji ladilo nastavení systému, ze kterého budou odvozovat instalační image nebo konfigurační package. Rozhodně nelze doporučit tento režim běžným uživatelům na domu. Jako vhodný se mi také jeví pro zkušené členy Insiders programu v rychlejších okruzích, kde může pomoci s tím, aby systém fungoval správně.

Jak toto pokročilé nastavení aktivovat?

Vytvořte si na ploše novou složku a pojmenujte ji: GodMode.{ED7BA470-8E54-465E-825C-99712043E01C}

Nyní stačí potvrdit klávesou enter a je hotovo.

Vyhledávání v nabídce nástrojů a jejich třízení, nebo i zpřístupnění na systémech, kde není božský mód aktivován pak umožní nástroj extgmode.exe.