Jde o zranitelnost online části nástroje pro automatické řešení problémů v systému Windows, konkrétně pak v jeho protokolu. Problém je, že do komunikace lze celkem bezproblému vstoupit a přesvědšit nástroj, aby komunikoval se serverem útočníka, nikoliv serverem Microsoftu.

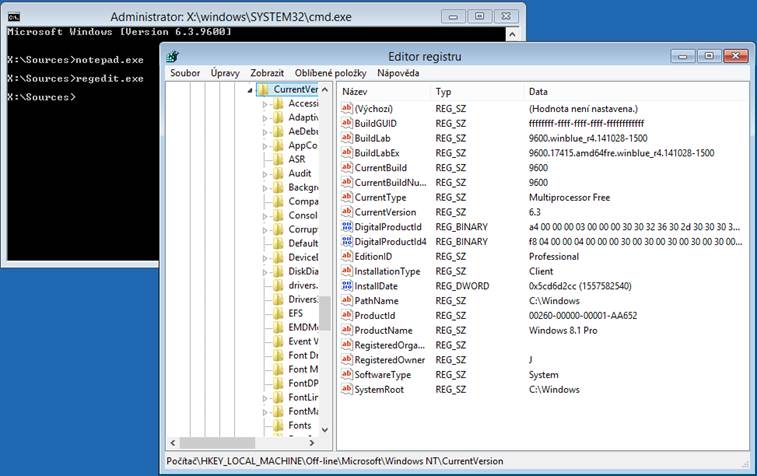

Na edici Home doporučím řešení pomocí registru, na edici Pro a vyšší pak pomocí omezení nástroje zkrz GPO (nebo lokální politiky). Níže příkládám originální článek Windows blogu. Aktualizace 06-2022 pro Windows 10, 11, Windows server 2016, 2019 a 2022 tuto zranitelnost opravuje, prostarší systémy dále doporučuji využít postup posaný níže.