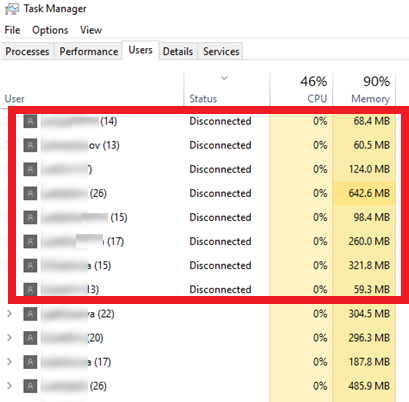

Jako správce můžu mít několik důvodů k tomu, abych potřeboval znát délku otevřených RDP spojení vůči některému ze serverů či počítačů. Nejde jen o dobu aktivně otevřených spojení, ale především o spojení, která jsou odpojená. Odpojená spojení nadále čerpají prostředky zařízení, ale pro uživatele jsou pohodlná, protože se kdykoliv mohou připojit k své již rozdělané práci. Tato spojení může ukončit uživatel, odhlášením se, administrátor např. pomocí správce úloh, nebo je ukončí restart systému, vůči kterému jsou otevřena. Příkladem může být snímek ze správce úloh, který poskytuje web WOSHUB.

Informace o otevřených spojeních, včetně délky jejich trvání je možní získat příkazem:

quserPodrobnější informace, včetně přepočtené délky trvání relací, je pak možné získat pomocí PowerShellu:

Get-RDUserSession -ConnectionBroker $env:COMPUTERNAME |select-object -Property CollectionName, HostServer, DomainName, UserName, ServerIPAddress, CreateTime, DisconnectTime, SessionState, IdleTime , SessionID , `

@{Name='SessionAge ([days.]hours:minutes)';Expression={ ((get-date ) - $_.CreateTime) } }Nastavení limitu relace vzdálené plochy

Je více možností, jak nastavit parametry relací vzdálené plochy. Pokud je nasazena a licencována služba Server Vzdálené plochy, je nejlepší konfigurovat daná nastavení zde.

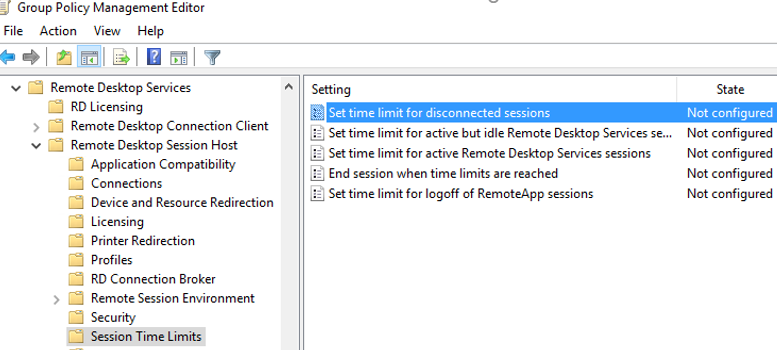

Běžněji dostupné možnosti jsou buď hromadně pomocí GPO, kdy se využije:

Konfigurace počítače – > zásady – > šablony pro správu – > součásti systému Windows – > služba Vzdálená plocha – > hostitel relací vzdálené plochy – > časové limity relací

Zde jsou k dispozici konfigurace:

- Nastavte časový limit pro odpojenou relaci;

- Nastavit časový limit pro aktivní, ale nečinné relace služby Vzdálená plocha — politika umožňuje ukončit nečinné relace RDP, které nemají žádný vstup uživatele (jako je pohyb myši nebo psaní něčeho na klávesnici);

- Nastavte časový limit pro aktivní relace služby Vzdálená plocha — je to maximální doba jakékoli relace RDP (i aktivní), po které se přepne do odpojeného stavu;

- Ukončit relaci při dosažení časových limitů — nastavuje čas, po kterém bude RDP session ukončena (odhlášena) namísto jejího odpojení;

- Nastavte časový limit pro odhlášení relací aplikací RemoteApp.

Výše popsaným konfiguracím GPO odpovídají hodnoty obsažení v registru: HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services

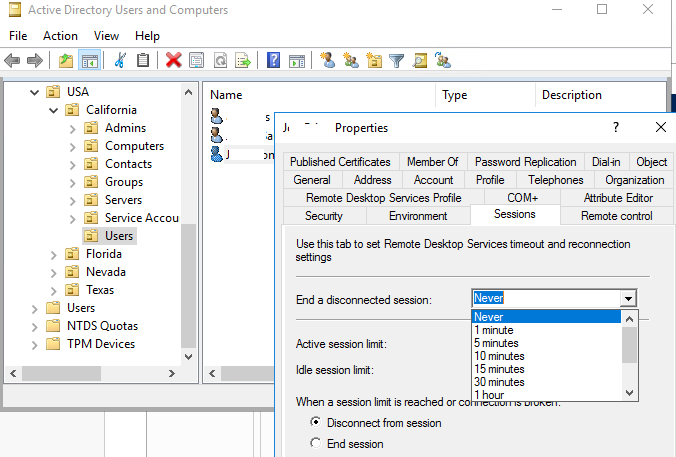

Další možností je omezit délky relací konkrétním uživatelům, což se nastavuje na kartě Relace v rámci vlastností uživatele v Users and Computers ADDS. Nastavení je možné vyvolat rovněž pomocí centra pro správu AD.

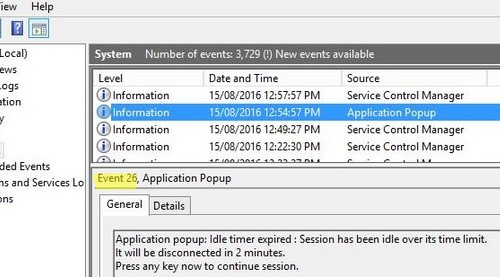

Pokud nám omezení doby relací nefunguje a v prohlížeči událostí se objevuje událost ID 26:

je potřeba provést následující příkaz PowerShellu:

Set-WmiInstance -Path "\\localhost\root\CIMV2\TerminalServices:Win32_TSSessionSetting.TerminalName='RDP-Tcp'" -Argument @{EnableTimeoutWarning=0