V konzole Správa zásad skupiny rozbalte doménovou strukturu a doménu, klikneme pravým tlačítkem na objekty zásad skupiny a vyberte „Nový“

Zadáme název nového objektu politiky. V tomto příkladu je název zásady „Zásady tapety“

Nově vytvořená zásada bude uvedena v seznamu objektů Zásady skupiny. Klikneme na něj pravým tlačítkem a vybereme „Upravit“

Zobrazí se okno editoru. V levém podokně přejděte na Konfigurace uživatele> Šablony pro správu> Plocha> Plocha. V pravém podokně poklepeme na nastavení Tapety na plochu.

Změníme možnost na Povoleno a poté zadejte umístění tapety a styl tapety. V tomto příkladu určujeme místní cestu, protože obrazový soubor na pozadí tapety plochy je uložen na místní jednotce serveru Domain Controller a styl tapety, který jsme použili, je „Výplň“.

Po konfiguraci klikneme na OK a zavřete okno editoru.

V okně konzoly Správa zásad skupiny klikneme pravým tlačítkem na OU „Uzivatele“ a vybereme „Propojit existující GPO“

Vybereme zásady tapety a klikněte na OK.

Vše potvrdíme OK a nyní se s následující aktualizací zásad (restart déle jak 4 hodiny po spuštění, první přihlášení uživatele na daný PC v daném dni, čí příkaze gpupdate/force) nastaví uživatelům zařazným do OU „Uživatelé“ nová tapeta.

Štítek: Windows

Kontrola spuštění PoweShellu v řežimu správce

Při správě serverů není nic vzácného, že PowerShell je potřeba spustit v privilegovaném módu. Určitě všichni správci znají fintu pravého tlačítka na skript a volby Run with PowerShell, ale jak ve sktirptu zkontrolovat, zda byl spuštěn s oprávněním správce? Zkuste následující větvení, které místo pouhých výpisů rolí obohaťte o svůj kód.

if((whoami /priv /fo csv | convertfrom-csv | select "Privilege Name")."Privilege Name" -contains "SeImpersonatePrivilege")

{"admin"}

else

{"user"}Tento skript využívá toho, že účet správce má dva módy, jeden privilegovaný (obsahuje SID skupiuny Administrators) a jeden běžný (neobsahuje SID skupiny Administrators). Když i správce spustí aplikaci pouhým poklikáním, neběží v privilegovaném módu (až na vyjímky jako je Plánovač, Prohlížeč událostí apod.). Také PowerShell jde pustit v obou režimech a pokud výslovně správce nespustí PowerShell v řežimu správce, má stejná oprávnění jako běžný uživatel. Zobrazit jednotlivá oprávnění daného režimu PowerShellu jde příkazem:

whoami /priv

Více se pak dočtete v dokumentaci Microsoftru v sekci věnované uživatelským účtům.

Výpis PC, která si rok neměnila heslo

Jak všichni správci AD ví, i počítače dodržují ze zdvořilosti politiku na změnu hesla. Reálně by to ovšem dělat nemusely, protože heslo počítače má 128 míst, takže jeho prolomení se tím značně komplikuje. Vyjímaje doménových řadičů si ovšem počítače mění heslo v souladu s default domain policy. Pokud si PC např. rok nezměnil heslo, patrně je vyřazený, nebo opravdu nebyl v dosahu AD. Následující skript vyhledá taková PC a dokáže je smazat, ale musíte si dát pozor na doménové řadiče.

$Date = ((Get-Date).AddDays(-365))

$DC2 = Read-host -promt "Zadejte druhý řád názvu domény: "

$DC1 = Read-host -promt "Zadejte první řád názvu domény: "

#Počítače s více jak ro neměněným heslem

Get-ADComputer -Filter 'PasswordLastSet -le $Date' -SearchBase "CN=Computers,DC= $DC2,DC=$DC1" -Properties PasswordLastSet | where Enabled -eq $true | FT Name,PasswordLastSet

#zakáže PC s rok neměněnýn heslem

$zakazat = 0

$zakazat = Read-Host -Prompt "Pro zakázání všech vypsaných účtů zvolte zadejte 1 jinak 0: "

if($zakazat -eq 1)

{

Disable-ADAccount -Identity (Get-ADComputer -Filter 'PasswordLastSet -le $Date' -Properties PasswordLastSet | where Enabled -eq $true)

Write-Host "Počítače byly zakázány"

}

else

{

Write-Host "Žádný úet nebyl zakázán"

}Centrální zastavení / spuštění služby Windows Update

Všichni jsme se jako admini setkali se situací, kdy potřebujeme rychle zastavit aktulizace Windows v celé síti, ať z důvodu chybné aktualizace, či z jiného důvodu.

Dnes Vám ukáži, jak aktualizace vypnout pomocí PowerShellu, ale nezapomeňme, že je nutné Windows update po nezbytné době opět zapnout, protože podporované jsou jen plně aktualizované systémy 😉

<#

Skript zastaví službu Windows Update na všech PC v doméně.

Autor nenese žádnou odpovědnost za případné škody,

uživatel je povinen před spuštěním se seznámit se skriptem!

Požadavky:

- PowerShell verze 5 a novější

- Admin oprávnění pro všechna PC

- ExcutionPolicy set to bypass

Petrásek Jan

©2020

#>

Invoke-Command -ComputerName (Get-ADComputer -Filter * | select DNSHostName).DNSHostName -ScriptBlock {

net stop wuauserv;

sc.exe config wuauserv start=disabled

}Nyní si uvedeme druhý skript, který aktualizace opět zapne:

<#

Skript zastaví službu Windows Update na všech PC v doméně.

Autor nenese žádnou odpovědnost za případné škody,

uživatel je povinen před spuštěním se seznámit se skriptem!

Požadavky:

- PowerShell verze 5 a novější

- Admin oprávnění pro všechna PC

- ExcutionPolicy set to bypass

Petrásek Jan

©2020

#>

Invoke-Command -ComputerName (Get-ADComputer -Filter * -SearchBase "CN=Computers,DC=arpida,DC=local" | select DNSHostName).DNSHostName -ScriptBlock {

net start wuauserv;

sc.exe config wuauserv start=auto

}Vyhledávání zařízení v Azure AD dle uživatele bez Intune

Všichni správici firemních sítí známe situaci, kdy potřebujeme vyhledat zařízení, které jsme vyloučili ze sítě, abychom jeho účat zakázali. Pokud máme souběžně, ať synchronizované, či ne, lokální AD a Azure AD, je vhodné vyřadit soukromá zařízení uživatele, který opustil firmu, nebo takové zařízení, které bylo uživatli zcizeno, či jej uživatel ztratil nebo nahradil. Následující skript řeší problém, který není řešitelní v Azure AD online konzoli, protože zatím (začátek června 2020) nelze podle vlastníka zařízení filtrovat. V článku poskytnutý skrit do dokáže a dokáže rovněž rovnou soukromá zařízení uživatele zakázat všechna jedním příkazem.

Pokud by jste chtěli takto zakázat např. firemní notebook, budete muset vynechat filtrování, které ze všech zařízení eliminuje právě ta, která jsou součástí našeho lokálního AD.

<#

Skript vypíše jména všech nedoménových zařízení, která má zadaný uživatel registrovaná v Azure AD.

Volitelně dokáže zakázat všechna zařízení, která má daný uživatel registrované a nejsou doménová.

Autor nenese žádnou odpovědnost za případné škody, uživatel je povinen před spuštěním se seznámit se

skriptem!

Požadavky:

- PowerShell verze 5 a novější

- Admin oprávnění pro přístup k Azure AD

- ExcutionPolicy set to RemoteSigned

Petrásek Jan

©2020

#>

#kontrola přítomnosti modulu, jeho případná aktulizace či doinstalace

if((get-module -Name AzureAD) -eq $null)

{

Install-Module -Name AzureAD -force

import-module AzureAD

}else

{

if((get-module -Name AzureAD | select Version) -le 2.0.2.76)

{

Update-Module AzureAD

}

import-module AzureAD

}

#přihlášení k Azure AD a MSonline service

$Credential = Get-Credential

Connect-AzureAD -Credential

$Credential

Connect-MsolService -Credential

$Credential

#načtení vstupních inforamce

$domena = (Get-ADComputer -Filter * | select Name)

$PC = Read-Host -Prompt "Zadejte email uživatele: "

#nalezení zařízení registrovaných uživatelem

$zarizeni = Get-MsolDevice -RegisteredOwnerUpn $PC | select DisplayName

#vybrání pouze nedoménových zařízení

$zobraz

foreach($DisplayName in $zarizeni)

{

foreach($Name in $domena)

{

if($DisplayName -ne $Name)

{

if($DisplayName -ne $zobraz)

{

$zobraz = $DisplayName

}

}

}

}

#$zobraz | Format-Table - kontrolní zobrazení

#finální zobrazení informace o zařízeních

Get-MsolDevice -All | where DisplayName -like $zobraz.DisplayName | select DisplayName, DeviceObjectVersion, DeviceOsType, DeviceOsVersion, LastDirSyncTime

#možnost zařízení zakázat

$volba = 0

Write-Host 'Pro zakázání zařízení zadejte 1'

Write-Host 'Pro ponechání povoleného zařízení zadejte 0'

$volba = Read-Host -Prompt 'Chcete zařízení zakázat? (1/0): '

$zakaz = Get-MsolDevice -All | where DisplayName -like $zobraz.DisplayName | select DeviceId

if($volba -eq 1)

{

foreach($DeviceId in $zakaz)

{

Disable-MsolDevice -DeviceId $zakaz.DeviceId -Force

}

Write-Host 'Zařízení byla zakázána'

}

else

{

Write-Host 'Žádná změna na zařízeních nebyla provedena'

}GLVK klíče Windows

Dané klíče lze použít v kombinaci s aktivací systému pomocí KMS

Windows server 2019

| Operační systém | Klíč |

|---|---|

| Windows Server 2019 Datacenter | WMDGN-G9PQG-XVVXX-R3X43-63DFG |

| Windows Server 2019 Standard | N69G4-B89J2-4G8F4-WWYCC-J464C |

| Windows Server 2019 Essentials | WVDHN-86M7X-466P6-VHXV7-YY726 |

Windows server 2016

| Operační systém | Klíč |

|---|---|

| Windows Server 2016 Datacenter | CB7KF-BWN84-R7R2Y-793K2-8XDDG |

| Windows Server 2016 Standard | WC2BQ-8NRM3-FDDYY-2BFGV-KHKQY |

| Windows Server 2016 Essentials | JCKRF-N37P4-C2D82-9YXRT-4M63B |

Windows server 2012 R2

| Operační systém | Klíč |

|---|---|

| Windows Server 2012 R2 Server Standard | D2N9P-3P6X9-2R39C-7RTCD-MDVJX |

| Windows Server 2012 R2 Datacenter | W3GGN-FT8W3-Y4M27-J84CP-Q3VJ9 |

| Windows Server 2012 R2 Essentials | KNC87-3J2TX-XB4WP-VCPJV-M4FWM |

Windows server 2012

| Operační systém | Klíč |

|---|---|

| Windows Server 2012 | BN3D2-R7TKB-3YPBD-8DRP2-27GG4 |

| Windows Server 2012 N | 8N2M2-HWPGY-7PGT9-HGDD8-GVGGY |

| Windows Server 2012 Single Language | 2WN2H-YGCQR-KFX6K-CD6TF-84YXQ |

| Windows Server 2012 Country Specific | 4K36P-JN4VD-GDC6V-KDT89-DYFKP |

| Windows Server 2012 Server Standard | XC9B7-NBPP2-83J2H-RHMBY-92BT4 |

| Windows Server 2012 MultiPoint Standard | HM7DN-YVMH3-46JC3-XYTG7-CYQJJ |

| Windows Server 2012 MultiPoint Premium | XNH6W-2V9GX-RGJ4K-Y8X6F-QGJ2G |

| Windows Server 2012 Datacenter | 48HP8-DN98B-MYWDG-T2DCC-8W83P |

Windows server 2008 R2

| Operační systém | Klíč |

|---|---|

| Windows Server 2008 R2 Web | 6TPJF-RBVHG-WBW2R-86QPH-6RTM4 |

| Windows Server 2008 R2 HPC edition | TT8MH-CG224-D3D7Q-498W2-9QCTX |

| Windows Server 2008 R2 Standard | YC6KT-GKW9T-YTKYR-T4X34-R7VHC |

| Windows Server 2008 R2 Enterprise | 489J6-VHDMP-X63PK-3K798-CPX3Y |

| Windows Server 2008 R2 Datacenter | 74YFP-3QFB3-KQT8W-PMXWJ-7M648 |

| Windows Server 2008 R2 for Itanium-based Systems | GT63C-RJFQ3-4GMB6-BRFB9-CB83V |

Windows server 2008

| Operační systém | Klíč |

|---|---|

| Windows Web Server 2008 | WYR28-R7TFJ-3X2YQ-YCY4H-M249D |

| Windows Server 2008 Standard | TM24T-X9RMF-VWXK6-X8JC9-BFGM2 |

| Windows Server 2008 Standard without Hyper-V | W7VD6-7JFBR-RX26B-YKQ3Y-6FFFJ |

| Windows Server 2008 Enterprise | YQGMW-MPWTJ-34KDK-48M3W-X4Q6V |

| Windows Server 2008 Enterprise without Hyper-V | 39BXF-X8Q23-P2WWT-38T2F-G3FPG |

| Windows Server 2008 HPC | RCTX3-KWVHP-BR6TB-RB6DM-6X7HP |

| Windows Server 2008 Datacenter | 7M67G-PC374-GR742-YH8V4-TCBY3 |

| Windows Server 2008 Datacenter without Hyper-V | 22XQ2-VRXRG-P8D42-K34TD-G3QQC |

| Windows Server 2008 for Itanium-Based Systems | 4DWFP-JF3DJ-B7DTH-78FJB-PDRHK |

Windows 10

| Operační systém | Klíč |

|---|---|

| Windows 10 Pro | W269N-WFGWX-YVC9B-4J6C9-T83GX |

| Windows 10 Pro N | MH37W-N47XK-V7XM9-C7227-GCQG9 |

| Windows 10 Pro for Workstations | NRG8B-VKK3Q-CXVCJ-9G2XF-6Q84J |

| Windows 10 Pro for Workstations N | 9FNHH-K3HBT-3W4TD-6383H-6XYWF |

| Windows 10 Pro Education | 6TP4R-GNPTD-KYYHQ-7B7DP-J447Y |

| Windows 10 Pro Education N | YVWGF-BXNMC-HTQYQ-CPQ99-66QFC |

| Windows 10 Education | NW6C2-QMPVW-D7KKK-3GKT6-VCFB2 |

| Windows 10 Education N | 2WH4N-8QGBV-H22JP-CT43Q-MDWWJ |

| Windows 10 Enterprise | NPPR9-FWDCX-D2C8J-H872K-2YT43 |

| Windows 10 Enterprise N | DPH2V-TTNVB-4X9Q3-TJR4H-KHJW4 |

| Windows 10 Enterprise G | YYVX9-NTFWV-6MDM3-9PT4T-4M68B |

| Windows 10 Enterprise G N | 44RPN-FTY23-9VTTB-MP9BX-T84FV |

Windows 8.1

| Operační systém | Klíč |

|---|---|

| Windows 8.1 Pro | GCRJD-8NW9H-F2CDX-CCM8D-9D6T9 |

| Windows 8.1 Pro N | HMCNV-VVBFX-7HMBH-CTY9B-B4FXY |

| Windows 8.1 Enterprise | MHF9N-XY6XB-WVXMC-BTDCT-MKKG7 |

| Windows 8.1 Enterprise N | TT4HM-HN7YT-62K67-RGRQJ-JFFXW |

Windows 8

| Operační systém | Klíč |

|---|---|

| Windows 8 Pro | NG4HW-VH26C-733KW-K6F98-J8CK4 |

| Windows 8 Pro N | XCVCF-2NXM9-723PB-MHCB7-2RYQQ |

| Windows 8 Enterprise | 32JNW-9KQ84-P47T8-D8GGY-CWCK7 |

| Windows 8 Enterprise N | JMNMF-RHW7P-DMY6X-RF3DR-X2BQT |

Windows 7

| Operační systém | Klíč |

|---|---|

| Windows 7 Professional | FJ82H-XT6CR-J8D7P-XQJJ2-GPDD4 |

| Windows 7 Professional N | MRPKT-YTG23-K7D7T-X2JMM-QY7MG |

| Windows 7 Professional E | W82YF-2Q76Y-63HXB-FGJG9-GF7QX |

| Windows 7 Enterprise | 33PXH-7Y6KF-2VJC9-XBBR8-HVTHH |

| Windows 7 Enterprise N | YDRBP-3D83W-TY26F-D46B2-XCKRJ |

| Windows 7 Enterprise E | C29WB-22CC8-VJ326-GHFJW-H9DH4 |

Microsoft Admin center

Už několikrát jsem se zmínil o nástroji Admin center, který Microsoft vydal poměrně nedávno. Jde o naprosto skvělý nástroj, který slouží k centralizované správě Windows platformy ve firmě, u zákazníků či v rodině, stojící na PowerShellu. Celý systém je přístupný pomocí webového prohlížeče, konkrétně MS Edge či Google Chrome. Systém je vhodný pro doménová prostředí i Workgroup. V jednom Admincentru je možné spravovat PC, servery a clustery z více domén, nebo více workgroup, případně jejich kombinací. Mezi doménami nemusí být ani žádný vztah (ani jedna nemusí subdoménou druhé, nebo nemusí mít relationship). Z vlastní zkušenosti mohu říct, že není problém spravovat 150 zařízení. Rozhodně se ovšem nejedná o plnohodnotnou náhradu nástrojů rodiny Systém center.

Co potřebujeme? Systém, na kterém je instalovaný vlastní Admin Center, by měl být Windows server 1803 (resp. 2019), nebo může být Windows 10 verze 1803 a novější. Server, na který chceme instalovat Admin Center nesmí být v roli řadiče domény. Na všech spravovaných PC potřebujeme, aby jejich síťové připojení bylo jako privátní, doménové nebo pracovní, nikdy ne veřejné. Na cílových PC rovněž potřebujeme aktivní službu WinRM s patřičnými výjimka ve Firewallu, ideálně použijeme příkaz:

winrm qc -q

Rovněž nesmíme zapomenout na znalost účtu s oprávněním lokálního admina a právem vzdáleného přístupu. V doménovém prostředí je to jednoduché, prostě použijeme doménový servisní účet, který má práva lokálního administrátora a právo vzdáleného přístupu, nepoužíváme privilegované účty pro přístup ke stanicím, tyto účty jsou potřeba pouze k serverům a clusterům.

Co Admin Center stojí? Mnozí by řekli, že nic, ale to není tak docela pravda. Vlastní stažení, instalace a provoz Admin centeru jsou opravdu bezplatné, ale jejich používání je podmíněno licencemi Windows správně aktivovaných na všech zařízeních, která jsou Admin centerem spravována, rovněž tak na zařízení, kde je Admin center instalován.

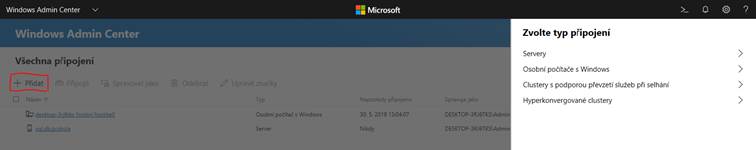

Nyní již prakticky, podívejme se, jak pracovat s nástrojem Admin Center. Starší verze nalezneme na portu 6515, od verze 1904 již vše pracuje na standardním portu 443 (může využívat nadále port 6515). Při prvním spuštění je potřeba zvolit certifikát, který obstará šifrování pro spojení pomocí https protokolu. Ve výchozím stavu se nabízí selfsingth certifikát s platností 60 dní (v poslední aktualizaci na několik let). Následně odklikáme dialog s novinkami, ten je nám k ničemu. Na základní ploše máme přidaný počítač, na kterém je instalovaný Admin center a máme u něj přidaný účet, který provedl instalaci jako účet pro správu. Nové počítače přidáme pomocí tlačítka přidat, kde dále vybereme jednu ze skupin Windows zařízení, které je možné přidat.

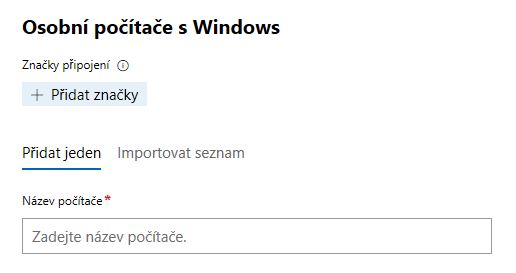

Dále pak máme několik základních možností, jak dané zařízení přidat. Buť můžeme zadat jméno PC (v doménovém prostředí doporučuji zadat celé doménové jméno), nebo můžeme použít seznam PC ve formátu txt nebo csv (co počítač, to řádek). Přidání PC pomocí IP adresy je možné, ale nedoporučuji jej, protože místo názvu PC bude v seznamu vidět IP adresa a rovněž není vhodný, pokud PC nemá statickou IP adresu.

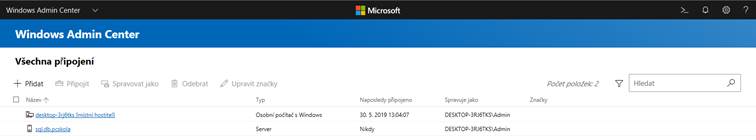

Pokud nebudete importovat seznam zařízení a podaří se navázat spojení s PC, můžete zadat uživatelský účet, který bude pro správu PC výchozím. Seznam počítačů jde filtrovat a řadit dle jednotlivých sloupců zobrazení seznamu. Pokud pracujeme v doménovém prostředí je možné rovněž přidat PC pomocí procházení Active Directory.

Vyhledávací filtr jde ještě nastavit zda má mezi řetězci být logická spojka A, NEBO či žádná logická spojka. Možnosti logických spojek zobrazíme kliknutím na ikonu filtru. Další zúžení seznamu zařízení je možné rovněž pomocí zobrazení jen jedné z kategorií zařízení, která jsme do Admin centeru přidávali.

Další a poslední možností nějakého přehledu a třídění zařízení jsou značky, což jsou vlastně štítky s popisky dle našeho uvážení.

Kliknutím na název PC dojde k vyvolání připojení k danému zařízení, pokud je puštěno. Stejného efektu dosáhneme vybráním počítače pomocí zaškrtávacího pole a následného kliknutí na tlačítko spravovat. Pokud potřebujete připojení vyvolat pod jiným účtem nežli je uveden, použijte tlačítko „spravovat jako“. Jen malá poznámka, pokud chcete spravovat počítače v rodině, musíte se hlásit pomocí účtu, který má zadané heslo, počítače pracující na účtech nevyžadující heslo pod tímto účtem spravovat nelze. Naopak díky volbě spravovat jako můžete jednu instanci Admin centru využít pro spravování PC ve více doménách, nebo pokud jej máte instalovaný na notebooku, tak např. PC doma i v práci a u partnerské firmy.

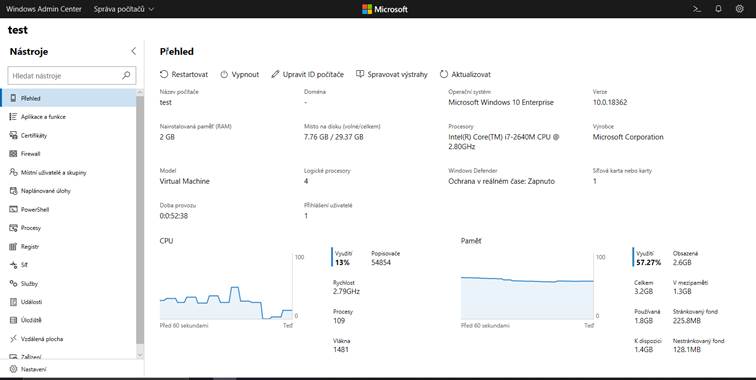

Po připojení k PC se nám otevře základní obrazovka, kde je sumář nejdůležitějších informací o PC. Z této základní obrazovky můžeme rovněž PC vypnout či restartovat.

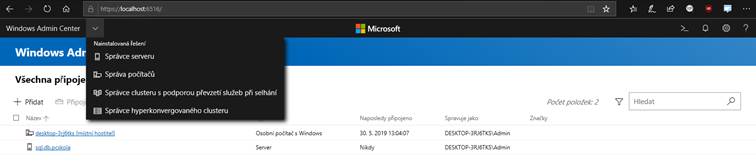

Dle toho, zda se připojujeme k PC s Windows, Serveru, či clusteru se nám mění nástroje, které můžeme využívat k práci. Rovněž instalované komponenty systému Windows rozhodují o tom, zda některé nástroje uvidíme, či nikoliv (např.: Hyper-V, Kontejnery…). Další věc, která ovlivňuje výrazně naše možnosti jsou instalované doplňky a s tím souvisí i verze Admin Centeru. Největší vliv na to, co vše lze s pomocí Admin Centeru udělat mají doplňky u serverů, kde je díky ním možné spravovat např. Active Direcotry Domain Services, DNS či HDCP.

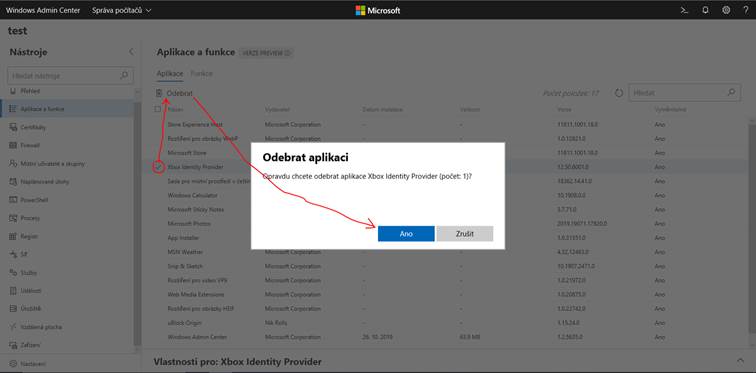

Dále se nyní pojďme zabývat osobními počítači s Windows, servery si nechme přeci jen na později. V nástrojích hned na druhém místě nalezme „Aplikace a funkce“, kde jak již název napovídá můžeme přidávat a odebírat funkce Windows a spravovat aplikace jak z MS Store, tak běžné x64 či x86 nainstalované aplikace. Následující obrázek ukazuje, jak odinstalovat univerzální aplikaci. Díky tomu, že aplikaci nejprve musíme vybrat je možné odinstalovat i více aplikací jedním příkazem.

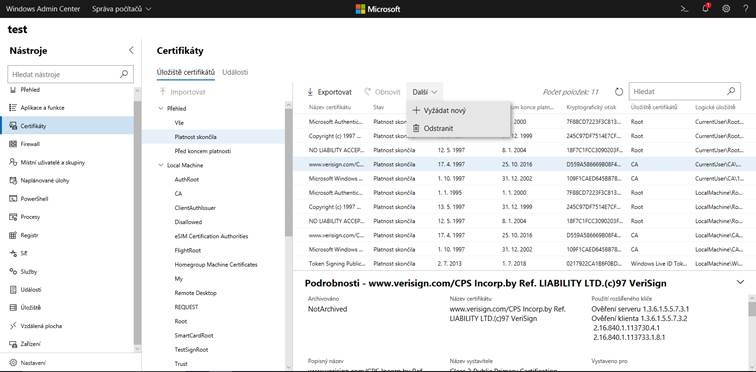

Hned následující nástroj je velmi praktický, ale ne až tak skvělý, jak by se mohlo zdát. Jde o konzolu pro správu certifikátů, kde je možné spravovat certifikáty nainstalované v PC na úrovni počítače na účtu, pod kterým k PC přistupujeme. Velkou výhodou je možnost zobrazení jen těch certifikátů, kterým platnost skončila, nebo jiné zobrazení, kde nalezneme ty, kterým platnost brzy vyprší. Vyjímaje zmíněné pohledy je možné si do jednoho okna nechat vypsat všechny certifikáty a vyhledávat v nich, nebo procházet standardní strukturu uložiště certifikátů. Certifikáty je možné prohlížet, exportovat, mazat i přidávat.

Nástroje Firewall a Místní uživatelé a skupiny vezmeme jen opravdu rychle, protože k nim není moc co říct, v zásadě se chovají stejně jako snap-in v MMC konzoli. Jen u uživatelů není možné nastavovat adresář profilu a tímto nástrojem nelze přistoupit k Domain controleru.

Jako velmi zdařilý nástroj vnímám Naplánované úlohy, které jsou propracovány stran možností do posledního detailu a je možné zde opravdu kompletně spravovat jak běžně vytvořené úlohy, tak úlohy vytvořené v PowerShellu. Krom běžné správy je možné úlohu i spustit mimo její plán jedním kliknutím.

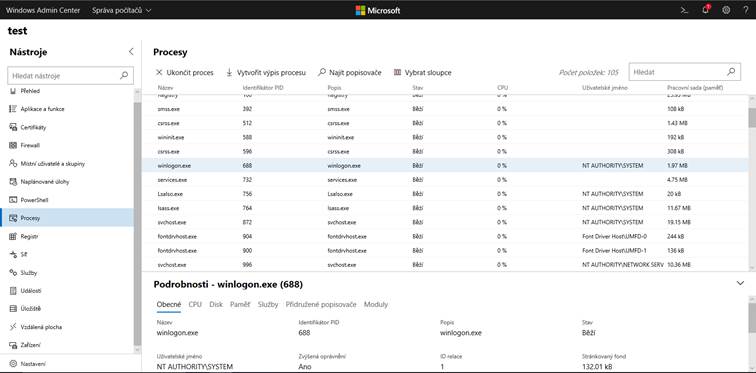

Pokud jste zvyklý ve správci úloh pro kontrolu a korekci chodu systému využívat záložku Podrobnosti, je nástroj Procesy ušit Vám přímo na míru. Na první pohled zobrazuje mnohem více informací o procesu, nežli výchozí zobrazení Správce úloh. I zde máme možnost si definovat, které sloupce budou zobrazeny a jako příjemný bonus máme k dispozici podrobné informace o procesu po kliknutí na něj. Z akcí, které máme k dispozici je možné proces ukončit a vytvořit z něj výpis, bohužel však není možné spustit novou úlohu.

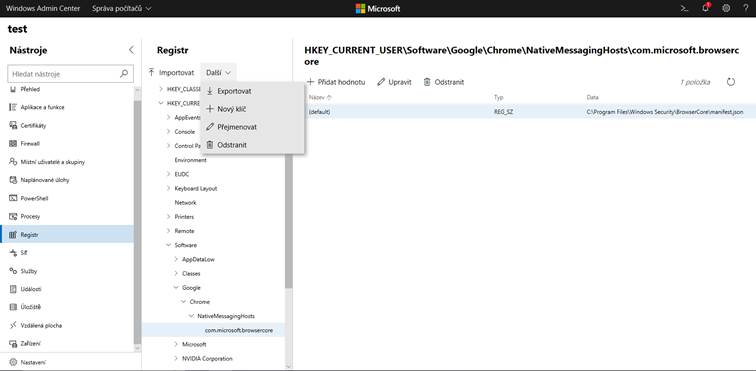

Pokročilou ne však pravidelně využívanou možností je editace registru, kde ve srovnání s Windows 7 nechybí vůbec nic, ve srovnání s Windows 10 pak chybí textově zadávat adresy klíčů. Ani zde nechybí exporty či importy, mazání, oprava hodnot apod.

O poznání méně možností nabízí nástroj Síť, kde je možné pro jednotlivé adaptéry měnit IP konfiguraci (jak IPv4, tak IPv6), ale více nelze. Graficky změněný, ale jinak zcela plnohodnotný správce služeb se skrývá v nástroji Služby. Jednotlivé služby systému lze spouštět, vypínat či měnit jejich konfiguraci a to v plném rozsahu.

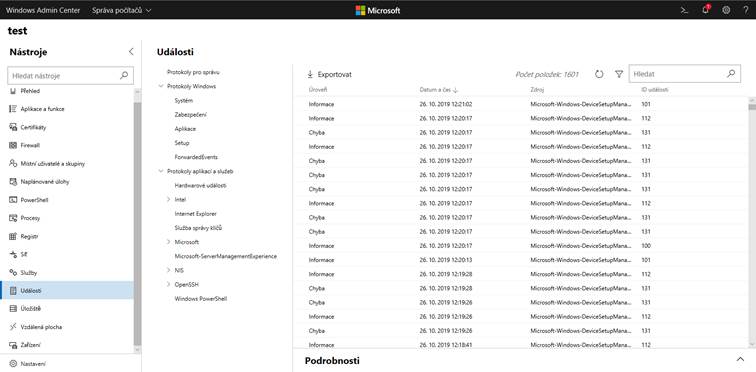

Plnohodnotný Prohlížeč událostí se pak nachází v nástroji události, kde je možné si jednotlivé události číst, exportovat a vyhledávat. Osobně dávám přednost exportu a následnému čtení v běžném Prohlížeči, ale je to jen otázkou preferencí a zvyků, osobně mám pocit, že v běžném prohlížeči událostí rychleji získám přehled o tom, co se dělo na PC v poslední době, celkově, nežli v této online verzi. Nicméně i přes mé drobné výhrady je prohlížení události nikterak neomezeno.

Obdobně jako v mnoha předešlých nástrojích i v případě Uložiště a Zařízení je zde úplná shoda s MMC konzolí, konkrétně se Správou disků a Správce zařízení. V nástroji Uložiště se ještě navíc nachází správa sdílených složek, kterou bychom normálně hledali ve Správě počítače.

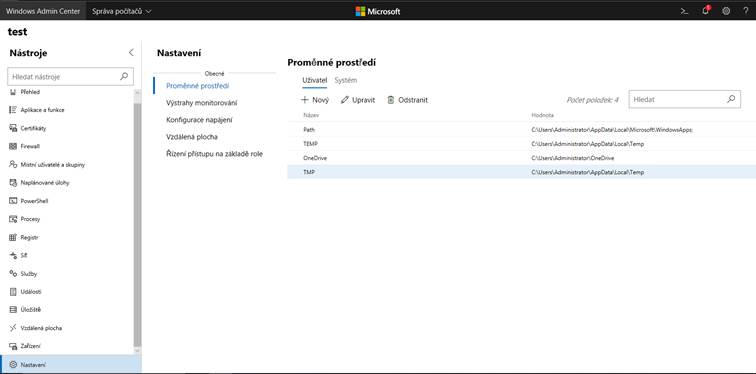

V nástroji Nastavení pak nalezneme proměnné prostředí, nastavení vzdálené plochy a spíše pro informaci napájecí režimy.

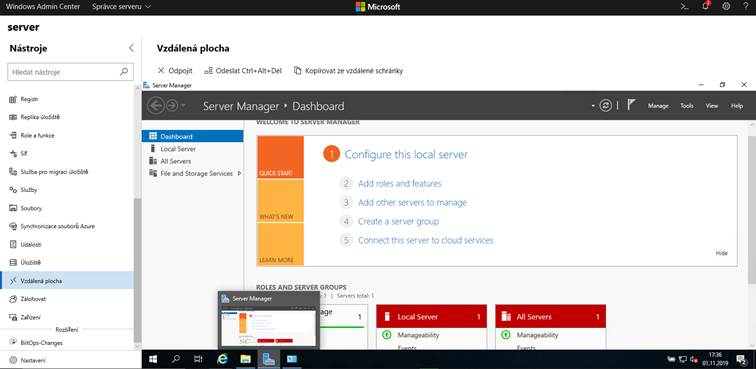

Zcela záměrně jsem přeskočil 2 nástroje, jedním je Vzdálená plocha, která opravdu jen spustí RDP relaci na daný počítač.

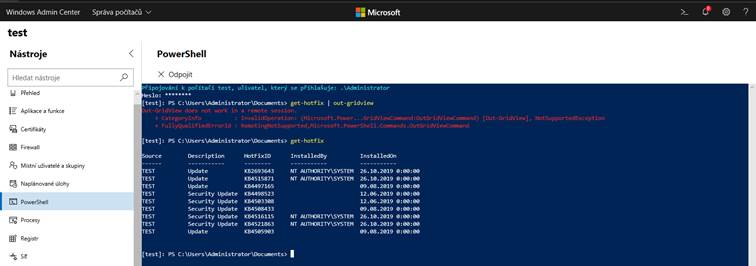

Druhým záměrně přeskočeným nástrojem je pak PowerShell, který spustí vzdálenou relaci (automaticky provede příkaz enter-pssession doplněný o parametry), jen je nutné do něj znovu zadat heslo.

Nástroj PowerShell obsahuje plný PowerShell v závislosti na instalované verzi a moulech. Zároveň ovšem nepodporuje výstupy do okna, tedy např. get-hotfix | out-gridview skončí chybou. Pokud ovšem daný příkaz zavoláme s jiným výstupe (jen do daného okna, nebo do souboru), tak je vše v pořádku.

Tímto nástrojem ovšem voláme PowerShell jen na daném konkrétním PC či serveru. Další místo, kde nalezneme PowerShell, nalevo od zvonečku v pravé horní části. Tam je možné si zobrazit skripty, které pro svůj vlastní chod využívá Admin Center.

Jak jste jistě postřehli, na rozdíl od prvních verzí, již není možné spravovat Windows Update prostřednictvím Admin Center. Pro práci s Windows Update je nutné využívat PowerShell, kdy je možné příkazem get-hotfix vypsat informace o instalovaných aktualizacích, zjistit, zda je v zařízení určitá konkrétní aktualizace apod. Bohužel PowerShell sám o neobsahuje commandlety pro práci s Windows Update, takže je potřeba z Technet galerie doinstalovat modul PSWindowsUpdate, který není oficiálním Microsoftem vydaným modulem.

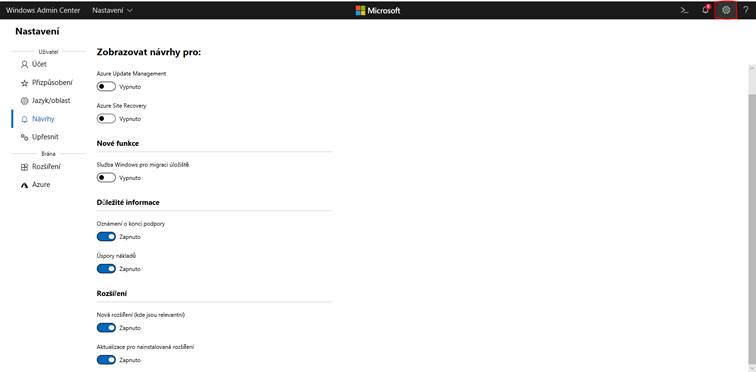

Pojďme se nyní podívat na nastavení vlastního Admin Centeru, nežli si ukážeme, jak je to se správou serverů, která do značné míry shodná se správou klientských stanic. V možnosti přizpůsobení volíme mezi světlým a tmavým vzhledem aplikace a v možnosti jazyk a oblast můžeme změnit jazykové preference, pokud mají být odlišné od OS, kde je aplikace instalována. Zajímavější je možnost upozornění, kde si nastavíme, jaká všechna upozornění se nám mají objevovat ve zvonečku a na vlastní stránce.

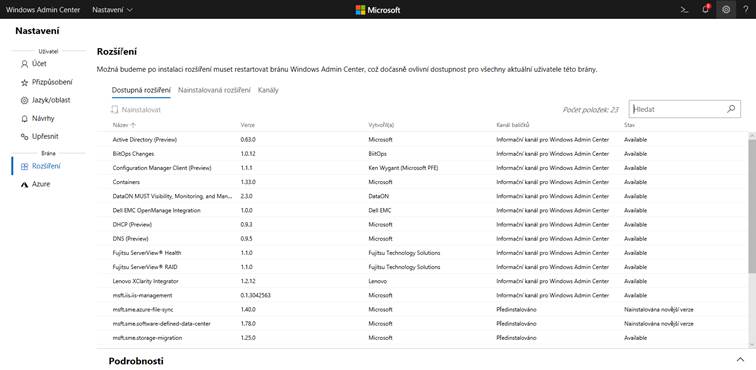

Možnost Upřesnit pak umožňuje nastavení logování a načtení našich neoficiálních doplňků, které si potřebujeme vyzkoušet před zadáním ke schválení MS, nebo je chceme prostě užívat jen sami. Možnost Rozšíření je pak alfou a omegou pohodlí a možností správy serverů. Zde nalezneme možnosti jako je modul pro DNS, kontejnery, IIS apod.

Poslední možností jsou nastavení související s integrací Azure služeb, které ostatně nalezneme na každém kroku.

Co jsem nezmínil a zmínil bych rád, tak je možnost správy virtualizace Hyper-V v plném rozsahu, která je k dispozici mezi nástroji, pokud je na cílovém zařízení aktivní Hyper-V. Nastavovat je možné virtuální síť, jednotlivé virtuální stoje a kontejnery, ale i technologii jako celek.

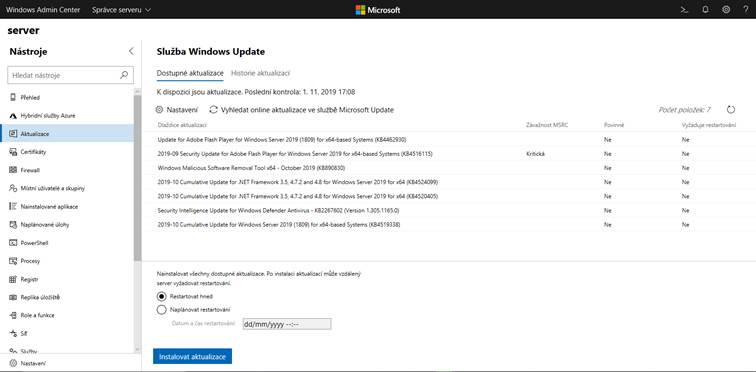

Nyní je již čas na to, abychom se podívali na možnosti správy Windows serveru. Pokud využíváme originální instalační obraz Windows Serveru, máme k dispozici rovněž nástroj Aktualizace, kde může spravovat instalaci aktualizací serveru službou Windows update.

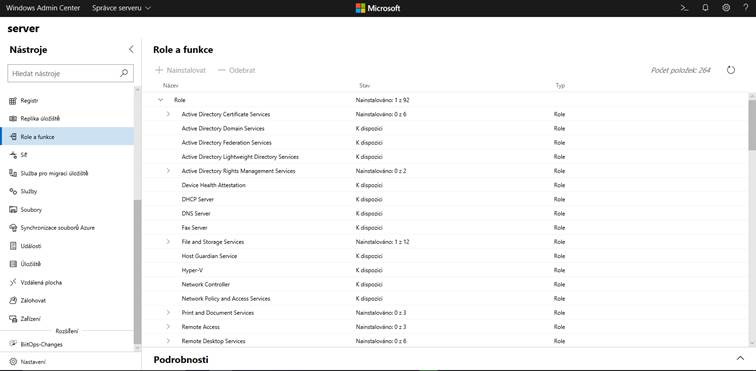

Dále pak máme k dispozici správu nástroje pro migraci uložiště a nechybí ani role a funkce serveru. Na rozdíl od správce serveru si zde musíme sami hlídat, abychom měli k dispozici konzole a PowerShell moduly pro správu a konfiguraci nainstalované funkce.

S rolemi a funkce souvisí i dostupnost doplňků pro jednotlivé servery, pokud server např. nemá instalovanou roli DHCP, není v Admin Centru k dispozici ani nástroj pro jeho správu, což je rozdíl proti RSAT, kdy jsou instalovány všechny konzole jako jeden balík. Důvod je jednoduchý, doplněk pro svůj běh vyžaduje PowerShell modul dané funkcionality, kdy takový modul není detekován, není ani doplněk nabízen mezi nástroji.

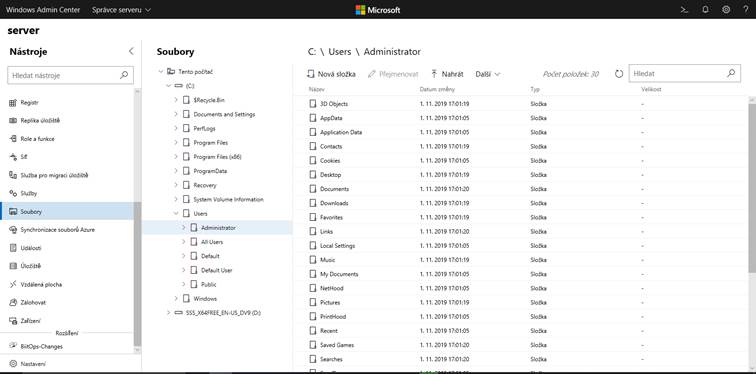

Další výhodou výchozího instalačního image je možnost využívat soubory, kdy je možné manipulovat se soubory uloženými na jednotlivých volumes stejně, jako když bychom užívali Explorer.exe.

Možností zálohování se nedejte zmást, bez ohledu na konfiguraci s SW vybavení serveru jde výhradně o službu Azure Backup. Pokud není instalován klient Azure Backup a nemáte danou službu ve svém předplatném, tento nástroj je zcela nepoužitelný.

V nástroji nastavení je možné vybrat aktivní plán napájení a spravovat lokální proměnné (umístění Temp adresářů apod.). Možnost měnit plán napájení se zablokuje, pokud je výchozí plán napájení nastaven pomocí politik.

Jak jsem již zmínil, správa serverů a clusterů hodně závisí především na doplňcích. Dobrou správou v tomto směru jsou doplňky od Dellu, kdy je integrován OpenManage, Fujitsu či Lenova. Bohužel do konce října 2019 společnost hp stále žádný doplněk v základním kanálu Microsoftu pro doplňky Admin Centru nezveřejnila.

A co říct závěrem? Jde o skvělý nápad a dobrou technologii, která se rychle rozvíjí. Asi nejsilnější zbraní je to, že se jedná o technologii dostupnou prostřednictvím online prostředí, která nabízí adminům velké možnosti odkudkoli a kdykoliv. Další silnou stránkou je to, že se jedná o technologii, která je v ceně operačního systému jako volitelně stažitelná a instalovatelná součást. Jako velký klad mohu hodnotit i doménovou nezávislost, kdy je možné spravovat počítače a servery z více domén spolu s nedoménovými pohromadě. Ač jde o opravdu silnou a skvělou technologii, nejde o plnou náhradu dalších starších nástrojů společnosti Microsoft, protože např. editace politik či práce se základním integrovaným zálohováním zde zatím není možná. Běžné konzole dokáží stále nabídnout mnohem komplexnější možnosti, ale pevně věřím tomu, že formou doplňků přibydou nástroje pro správu všech rolí a funkcí serverů.

Vzdálená plocha pro adminy

Dnes si řekneme něco málo o vzdálené správě a bezpečnosti pro koncové stanice. Jak jsem již zmiňoval ve školení Instalace a konfigurace Windows serveru, je potřeba mít správně vydefinované Password zóny a používat pro správu uživatelských stanic různé administrátorské účty s různými hesly, které jsou ovšem z pohledu sítě obyčejnými uživateli. Těmto servisním účtům je asi žádoucí povolit RDP přístup, protože ne vše jde pohodlně řešit nástroji jako je Admin center. Pokud máme k dispozici Windows server 2012 a novější, je vhodné tyto servisní účty přidat do skupiny „Protected users“, čímž dojde k vynucení použití Kerberos autentizace uživatele. Nástroje typu Admin center nebo systém center, případně Eset Remote Administrator by měly tvořit hlavní pracovní nástroj každého admina, resp. pracovníka technické podpory.

Nyní se malinko vraťme ke vzdálené ploše, neboli RDP. Jak jsem již zmínil na školení Instalace a konfigurace Windows serveru, RDP budí dojem většího zabezpečení, nežli které reálně poskytuje. Když se podíváte na lištu RDP po připojení k cílovému počítači, je vidět zámeček a v bublinové nápovědě se dozvíte, že spojení bylo ověřeno Kerberos protokolem. Nicméně to není tak zcela pravda. Kerberos protokol byl použit v rámci preautentizace při navázání spojení, zde to pravdou je, ale vaše uživatelské údaje byly odeslány na cílový počítač v plné formě (i heslo bylo v plné formě). S ohledem na to, že vlastní síťové spojení je zabezpečeno s užitím Kerberosu, tak zde problém není, ale problém nastává ve chvíli, kdy je napaden cílový počítač, nebo kdy se k němu dostane jeho lokální admin s potřebnými nástroji. Na cílovém počítači jsou po dobu trvání připojení uloženy login a NTHash (případně Kerberos klíče) v paměti procesu LSASS.exe, odkud je možné je získat. Paměť tohoto procesu může být na Windows 10 odstíněna pomocí virtualizace při nakonfigurování Virtual Secure Mode, případně je možné zvýšit její ochranu vynucením digitálního podpisu Microsoftu na všechen kód, který se snaží do paměti procesu LSASS.exe přistoupit (od Windows 8.1). Dobrým typem je, aby si pracovníci technické podpory využívající servisní účty a přístup pomocí RDP na koncové stanice nepouštěli RDP skrze zástupce ve startu, ale aby si vytvořili cmd soubor s následujícím obsahem:

mstsc /admin

Tento příkaz vynutí speciální autentizaci při připojení, kdy se na cílový PC neuloží hash hesla ani Kerberos klíče. Tato možnost je opět dostupná od Windows 8.1 v doménovém prostředí. Nevýhodou takto navázaného spojení je, že není možné přistupovat na síťové prostředky bez zadání uživatelských údajů, jejichž zadáním dojde ke ztrátě bezpečnosti pro kterou jsme se připojili zrovna takto. Na druhou stranu pokud je vynuceno ověření pomocí Kerberosu, tak se jedná o nejvíce bezpečný mód, který dokáže vzdálená plocha nabídnout.

Velký dárek pro malé i velké Adminy

Z dílen Microsoftu vyšla již před nějaký časem naprostá pecka, která navíc konečně dospěla. Aplikace Admin center z dílen Microsoftu je jednoduchým nástrojem pro centrální správu všeho, co žije na platformě Windows.

Aplikaci je možné nasadit i v nedoménovém prostředí a je dostatečně robustní, aby zvládla spravovat i poměrně velká prostředí (osobně ji užívám na správu 300 PC a 8 serverů ve 3 doménách zároveň). Rozhodně se nejedná o náhradu Systém Centeru, tomu se neblíží ani zdaleka, ale někdy může být její jednoduchost naopak i výhodou.

Aplikce umožňuje pomocí online přístupu spravovat počítače, servery, clustery a vše integrovat s Azure službami. Admin center je možné instalovat na Windows server 2019, Windows server 1803 a novější a Windows 10 verze 1803 a novější. Přístup do aplikace je možný skrze Microsoft Edge a Google Chrome, vlastní aplikace nemá žádné nastavení nebo vlastní grafiku, vše se řeší pomocí webového prohlížeče, tudíž je vhodná pro instalaci na server Core.

Na cílových počítačích musí být aktivní služba WinRM a příslušné výjimky ve Firewall, což se dá obojí zajistit příkazem: winrm qc -q

Vyjímaje provádění konkrétních úkonů správy (např. správy pravidel Firewall, instalace Update…) je k dispozici i přístup na Adminshare, kde je možné pracovat se soubory a PowerShell remoting (vzdálené připojení PowerShellem) je k dispozici i možnost vyvolání RDP připojení.

Mezi počítači je možné vyhledávat a je možné si je pomocí štítů třídit do různých skupina a na jejich základě si je filtrovat.

Tentokrát mohu potvrdit, že nasazení je od verze 1904 jednoduché, rychlé, bezstarostné a vše funguje, jak má. Na cílové PC není potřeba instalovat žádného klienta. Za mě opravdu povedená aplikace a rozhodně stojí za těch 30 minut, které jsou potřeba k tomu, aby jste ji instalovali, zvykli si na ni a nabyli ji všemi Windows zařízeními.

Report stavu GPO na PC pro daného uživatele

Každý správce řeší problém s tím, že uživatelům nefunguje něco, co by jim mělo fungovat a co nastavil pomocí Group Policy. Pro všechny, kterým se nechce dokola psát příkaz gpresult, nebo pro ty, kteří se správou Windows sítí začínají mám malý typ. Vytvořte si cmd soubor, který bude mít následující obsah:

gpresult /h %USERPROFILE%\Desktop\GPOreport.html

Tento soubor sdílejte uživatelům, nyní jen stačí, aby na něj uživatel poklepal a na ploše se mu objeví soubor s názvem GPOrepot, který vám pošle. Tento soubor bude v obsahovat výsledné nastavení a také to, které politiky se aplikovali, které se neaplikovali a proč (např. nevyhověl WMI filter). Reporty vypadají skoro stejně, jako když si politiku otevřete v Group Policy Management Consoli a zvolíte záložku Details (Podrobnosti).

Nyní k vlastnímu příkazu, příkaz gpresult slouží pro monitorování aplikování politik na uživatele a stroj, který tento příkaz vyvolal (proto nikdy nespouštíme jako správce!). Parametr h udává, že výstupem má být html report. Proměnná USERPROFILE udává, že „kořenovým“ adresářem bude Home přihlášeného uživatele, takže, abychom to uživatelům dostali na oči na plochu, tak potřebujeme ještě přejít do podadresáře Desktop (i české Windows správně přecházejí do systémových adresářů po zadání originálního anglického jména adresáře).